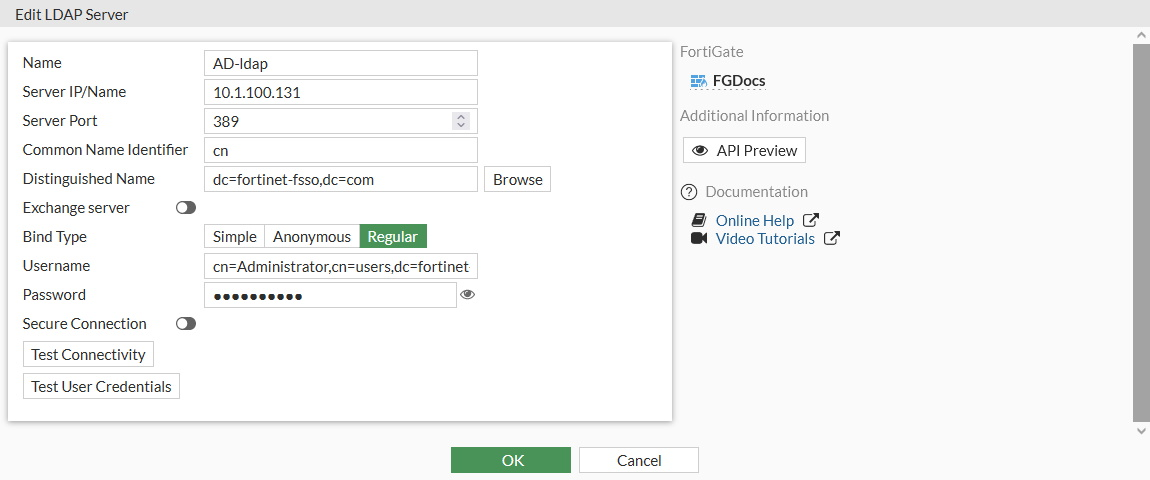

Чтобы добавить сервер LDAP в графическом интерфейсе:

- Перейдите в раздел User & Authentication > LDAP Servers.

2. Нажмите кнопку Create New.

3. Настройте параметры по мере необходимости.

4. Если безопасное соединение по TLS поддерживается удаленным сервером AD LDAP:

- Включить Secure Connection.

- Выберать протокол.

- Выбрать CA сертификат, которым подписан сертификат сервера AD LDAP. Если протокол - LDAPS, порт автоматически изменится на 636.

💡 В Username можно указать как полное DN имя, так и логин пользователя (domain\username).

💡 Если изменить Common Name Identifier на sAMAccountName, то для входа с использованием учетной записи AD будет использоваться логин, к примеру “oivanov”. Если Common Name Identifier = cn, то для входа будет использоваться полное имя, к примеру “Иванов Олег”.

Для проверки учетных данных пользователя используется “Test User Credentials”.

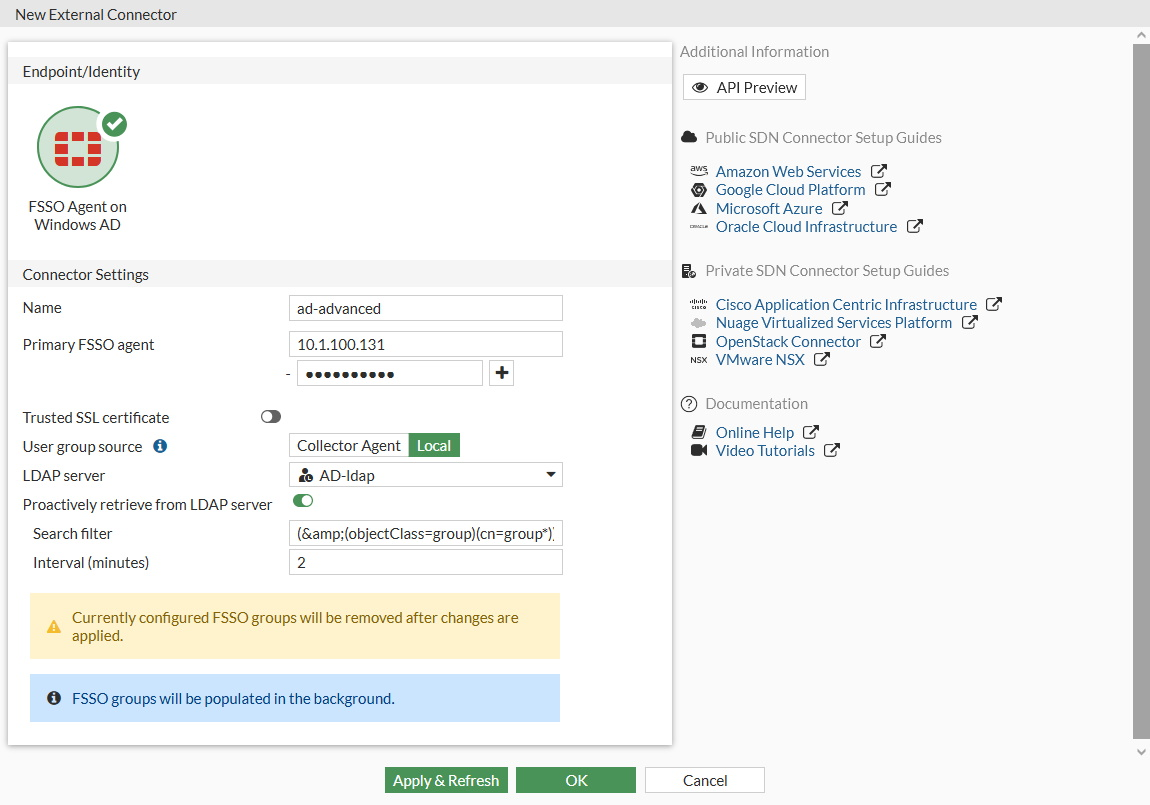

Чтобы создать коннектор агента FSSO в графическом интерфейсе:

- Перейдите в Security Fabric > External Connectors.

- Нажмите Create New.

- В разделе Endpoint/Identity выберите FSSO Agent on Windows AD.

- Заполните имя.

- Установите для Primary FSSO Agent IP-адрес агента FSSO Collector Agent и введите его пароль.

- Установите Источник группы пользователей на Local.

- Установите LDAP Server на только что созданный AD-ldap сервер.

- Включите опцию Проактивно получать с сервера LDAP.

- По необходимости установите фильтр поиска. Фильтр поиска по умолчанию извлекает все группы, включая системные группы Microsoft. В этом примере фильтр настроен на получение групп group1, group2 и т.д., а не групп типа grp199.

- Синтаксис фильтра не проверяется автоматически; если он неверен, FortiGate может не получить ни одной группы.

11. Установите Interval (minutes), чтобы настроить частоту обращения FortiGate к удаленному серверу AD LDAP для обновления информации о группах.

12. Нажмите OK.

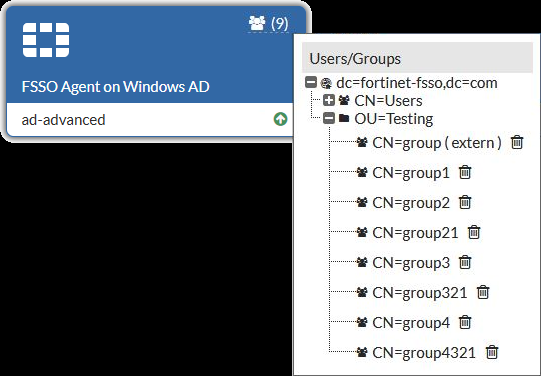

13. Чтобы просмотреть группы пользователей AD, получаемые агентом FSSO, наведите курсор на значок группы в списке коннектора.