Использование подписок или фидов сегодня особенно актуально с учетом динамически меняющегося мира.

На оборудовании Fortinet списки импортируются динамически, поэтому любые изменения немедленно применяются в FortiOS и нет необходимости перезагружать устройства.

Категории FortiGuard

Файл содержит один URL в строке. Он доступен в качестве Remote Category в Web-Filter и в исключениях инспекции SSL.Примеры:

http://example/com.url

https://example.com/url

http://example.com:8080/url

IP-адреса

Файл содержит один IP/IP диапазон/подсеть на строку. Он доступен как список блокировки внешних IP-адресов в профилях фильтра DNS, а также как источник/назначение в политиках IPv4, IPv6 и прокси.Примеры:

192.168.2.100 1

72.200.1.4/16

172.16.1.2/24

172.16.8.1-172.16.8.100

2001:0db8::eade:27ff:fe04:9a01/120

2001:0db8::eade:27ff:fe04:aa01-2001:0db8::eade:27ff:fe04:ab01

Имена доменов

Файл содержит по одному домену в строке. Поддерживаются простые подстановочные знаки. Список доступен как Remote Category в профилях фильтра DNS.Примеры:

mail.*.example.com

*-special.example.com

www.*example.comexample.com

Хэши вредоносного ПО

Файл содержит по одному хэшу в строке в формате <hex hash> [необязательное описание хэша]. Каждая строка поддерживает хэши MD5, SHA1 и SHA256. Список автоматически используется для Virus Outbreak Prevention в антивирусных профилях с включенной опцией Use External Malware Block List.Примечание: Для оптимальной производительности не смешивайте различные хэши в списке. Используйте только один из MD5, SHA1 или SHA26.

Пример:

292b2e6bb027cd4ff4d24e338f5c48de

dda37961870ce079defbf185eeeef905 Trojan-Ransom.Win32.Locky.abfl

3fa86717650a17d075d856a41b3874265f8e9eab Trojan-Ransom.Win32.Locky.abfl

c35f705df9e475305c0984b05991d444450809c35dd1d96106bb8e7128b9082f Trojan-Ransom.Win32.Locky.abfl

Формат файла внешних ресурсов

Требования к формату файла внешних ресурсов:- Файл имеет формат обычного текста, в котором каждый список URL, IP-адрес и доменное имя занимают одну строку.

- Размер файла ограничен 10 МБ или 128 × 1024 (131072) записей, в зависимости от того, какое ограничение наступит раньше.

- Ограничение на количество записей также соответствует ограничению на размер таблицы, определенному CMDB для каждой модели.

- Период обновления внешних ресурсов может быть установлен на 1 минуту, ежечасно, ежедневно, еженедельно или ежемесячно (43200 мин, 30 дней).

- Тип внешних ресурсов как категория (список URL) и домен (список доменных имен) разделяет диапазон номеров категорий от 192 до 221 (всего 30 категорий).

- В файле внешних ресурсов нет проверки на дублирование записей (запись внутри каждого файла или внутри разных файлов).

- Если количество записей превышает установленный лимит, отображается предупреждение. Дополнительные записи, превышающие порог, не будут загружены.

- В списке доменных имен разрешены простые подстановочные знаки, например: *.test.com.

- Поддерживается IDN (международное доменное имя).

- IP-адрес может быть одним IP-адресом, адресом подсети или диапазоном адресов. Например, 192.168.1.1, 192.168.10.0/24 или 192.168.100.1-192.168.100.254.

- Адрес может быть адресом IPv4 или IPv6. Адрес IPv6 не обязательно должен быть в формате [ ].

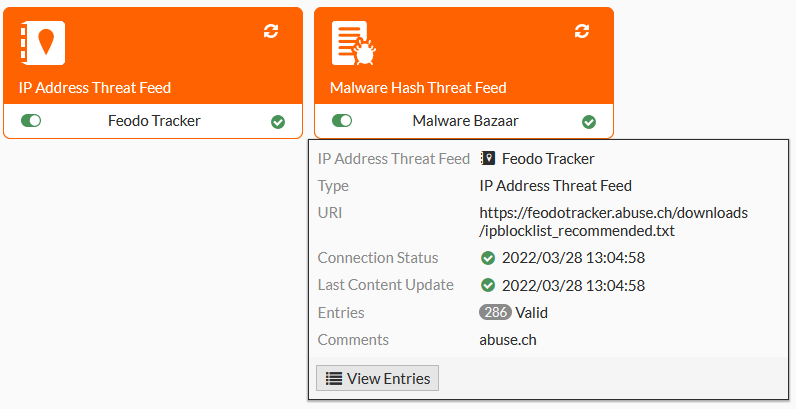

Создание Threat Feed в графическом интерфейсе:

- Перейдите в Security Fabric > Fabric Connectors.

- Нажмите Create New.

- В разделе Thread Feeds нажмите на нужный тип фида.

- Настройте параметры коннектора:

- Name - название коннектора

- URI of external resource - Ссылка на файл внешнего ресурса. Файл должен быть обычным текстовым файлом с одной записью в каждой строке. Значения по умолчанию используются по желанию.

- HTTP basic authentication - Включить/выключить базовую аутентификацию HTTP. Если включена, введите имя пользователя и пароль в соответствующие поля.

- Refresh Rate - Интервал времени для обновления внешнего ресурса, в минутах (1 - 43200, по умолчанию = 5).

- Comments - Опциональное описание коннектора.

- Status - Включить/выключить коннектор.

Создание Threat Feed в CLI:

config system external-resource

edit <имя>

set status {enable | disable}

set type {category | address | domain | malware}

set category <целое число>

set username <строка>

set password <строка>

set comments [комментарии]

*set resource <uri-ресурса>

*set refresh-rate <целое число>

set source-ip <строка>

next

endПараметры, отмеченные знаком *, являются обязательными и должны быть заполнены. Другие параметры либо имеют значения по умолчанию, либо являются необязательными.

Просмотреть загруженные записи можно с помощью кнопки View Entries в контекстном меню или всплывающей подсказке: