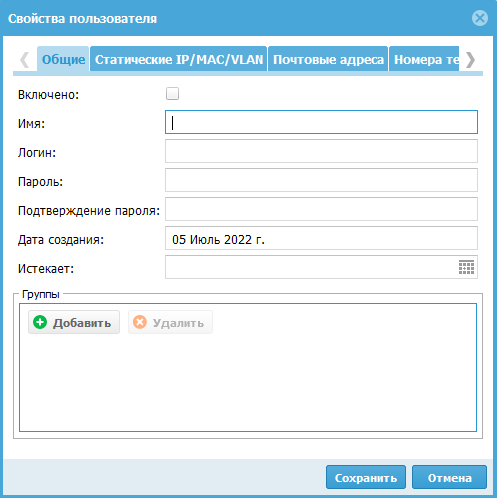

Создание локальных пользователей

Создать локального пользователя можно в разделе Пользователи и устройства → Пользователи.

Единственнымы обязательнымы параметрами для создания пользователя является Имя и Логин пользователя. Остальные параметры являются необязательными, но для корректной идентификации необходимо указать:

- Логин и пароль - для идентификации по имени и паролю. В этом случае потребуется настроить Captive-портал, где пользователь сможет ввести данное имя и пароль для авторизации.

- IP-адрес или диапазон, MAC-адрес для идентификации с помощью комбинации MAC и

- IP-адресов. В данном случае необходимо обеспечить, чтобы данный пользователь всегда получал доступ в сеть с указанных MAC и/или IP-адреса.

- VLAN ID для идентификации пользователя по тегу VLAN. В данном случае необходимо обеспечить, чтобы данный пользователь всегда получал доступ в сеть с указанного VLAN.

- Почтовые адреса - email пользователя. Если указан, может быть использован для отсылки пользователю информации по электронной почте, например, 2-й фактор многофакторной организации.

- Номера телефонов - телефоны пользователя. Если указан, может быть использован для отсылки пользователю информации по SMS, например, 2-й фактор многофакторной

- организации.

В случае, если у пользователя указан и логин, и пароль, и IP/MAC/VLAN адреса, система использует идентификацию по адресу, то есть идентификация по адресу является более приоритетной.

Учетные записи пользователей LDAP здесь не отображаются, но эти пользователи также могут быть использованы в политиках безопасности.

Созданных пользователей можно объединить в группы на вкладке Пользователи и устройства → Группы.

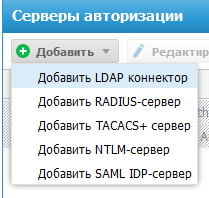

Серверы авторизации

Серверы авторизации - это внешние источники учетных записей пользователей, например, LDAP-сервер, или серверы, производящие аутентификацию для UserGate, например, Radius, TACACS+, Kerberos, SAML. Система поддерживает следующие типы серверов авторизации:

- LDAP-коннектор.

- Сервер авторизации пользователей Radius.

- Сервер авторизации пользователей TACACS+.

- Сервер авторизации Kerberos.

- Сервер авторизации NTLM.

- Сервер авторизации SAML (SSO).

Серверы авторизации Radius, TACACS+, NTLM, SAML могут осуществлять только авторизацию пользователей, в то время как LDAP-коннектор позволяет также получать информацию о пользователях и их свойствах.

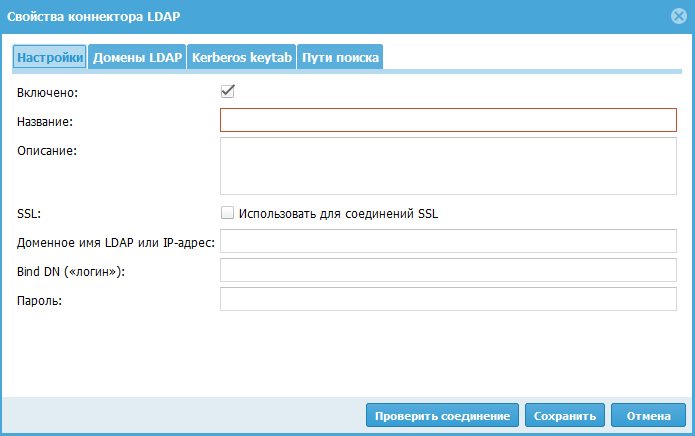

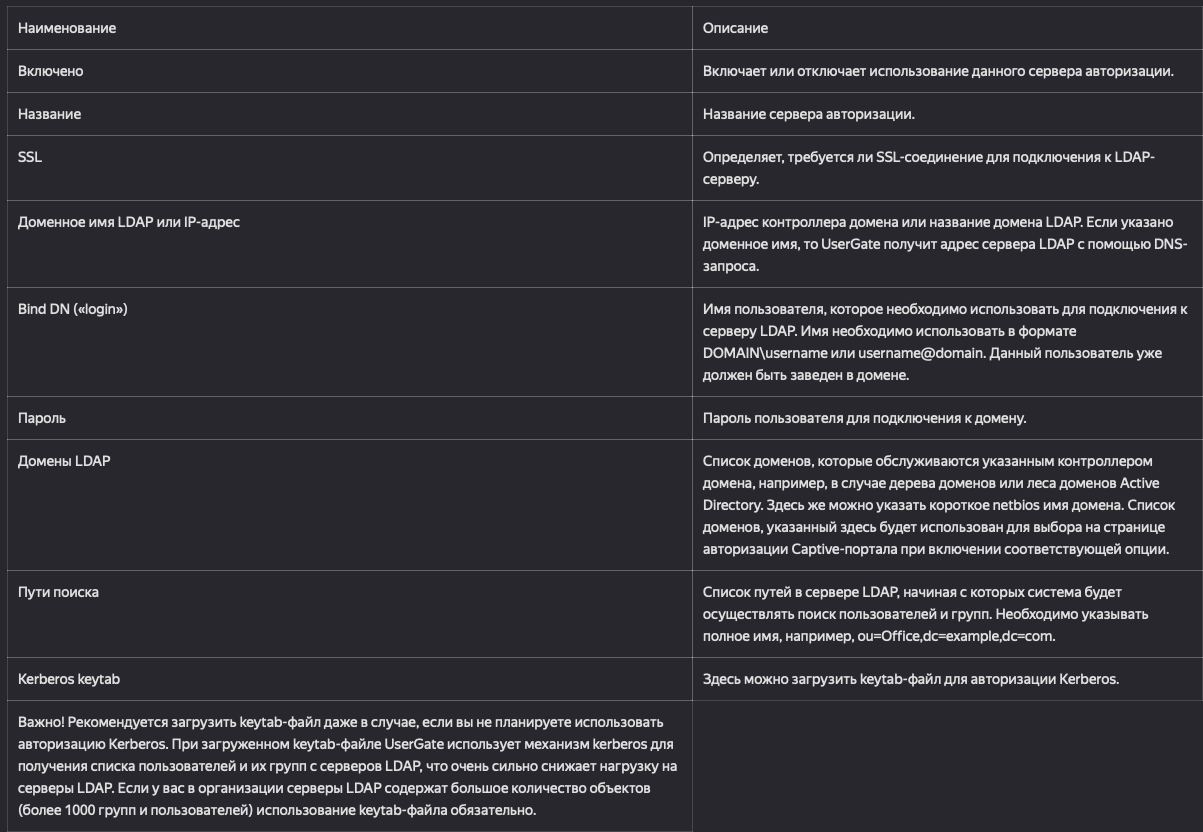

LDAP-коннектор

LDAP-коннектор позволяет:

- Получать информацию о пользователях и группах Active Directory или других LDAP-серверов. Поддерживается работа с LDAP-сервером FreeIPA. Пользователи и группы могут быть использованы при настройке правил фильтрации.

- Осуществлять авторизацию пользователей через домены Active Directory/FreeIPA с использованием методов авторизации Captive-портал, Kerberos, NTLM.

Создать LDAP-коннектор можно в разделе Пользователи и устройства → Серверы авторизации → Добавить → Добавить LDAP-коннектор.

После создания сервера необходимо проверить корректность параметров, нажав на кнопку Проверить соединение. Если параметры указаны верно, система сообщит об этом либо укажет на причину невозможности соединения.

⚠️ Для авторизации пользователей с помощью LDAP-коннектора необходимо, чтобы пользователи входили в доменную группу Domain users.

Для авторизации LDAP пользователей по имени и паролю необходимо создать правила Captive-портала.

Для добавления пользователя или группы пользователей LDAP в правила фильтрации необходимо нажать на Добавить пользователя LDAP/Добавить группу LDAP, в поле поиска указать как минимум один символ, входящий в имена искомых объектов, после чего нажать на Поиск и выбрать желаемые группы/пользователей.

⚠️ Для авторизации пользователей с помощью LDAP-коннектора необходимо, чтобы пользователи входили в доменную группу Domain users.

Для авторизации LDAP пользователей по имени и паролю необходимо создать правила Captive-портала.

Для добавления пользователя или группы пользователей LDAP в правила фильтрации необходимо нажать на Добавить пользователя LDAP/Добавить группу LDAP, в поле поиска указать как минимум один символ, входящий в имена искомых объектов, после чего нажать на Поиск и выбрать желаемые группы/пользователей.

Профили авторизации

Captive-портал позволяет авторизовать неизвестных пользователей (Unknown users) с помощью методов авторизации с использованием каталогов Active Directory, Radius, TACACS+, SAML IDP, Kerberos, NTLM или локальной базы пользователей. Кроме этого, с помощью Captive-портала можно настроить самостоятельную регистрацию пользователей с подтверждением идентификации через SMS или e-mail.

Настройка Captive-портала сводится к следующим шагам:

Шаг 1. Создать метод авторизации, например, авторизация с помощью домена Active Directory.

В консоли UserGate в разделе Пользователи и устройства → Серверы авторизации нажать на кнопку Добавить и создать сервер авторизации.

Шаг 2. Создать профиль авторизации, в котором указать необходимые методы авторизации.

В консоли UserGate в разделе Пользователи и устройства → Профили авторизации нажать на кнопку Добавить и создать профиль авторизации, используя созданный ранее метод авторизации.

Шаг 3. Создать Captive-профиль, в котором указать необходимые профили авторизации.

В консоли UserGate в разделе Пользователи и устройства → Captive-профили нажать на кнопку Добавить и создать Captive-профиль, используя созданный ранее профиль авторизации.

Шаг 4. Создать правило Captive-портала.

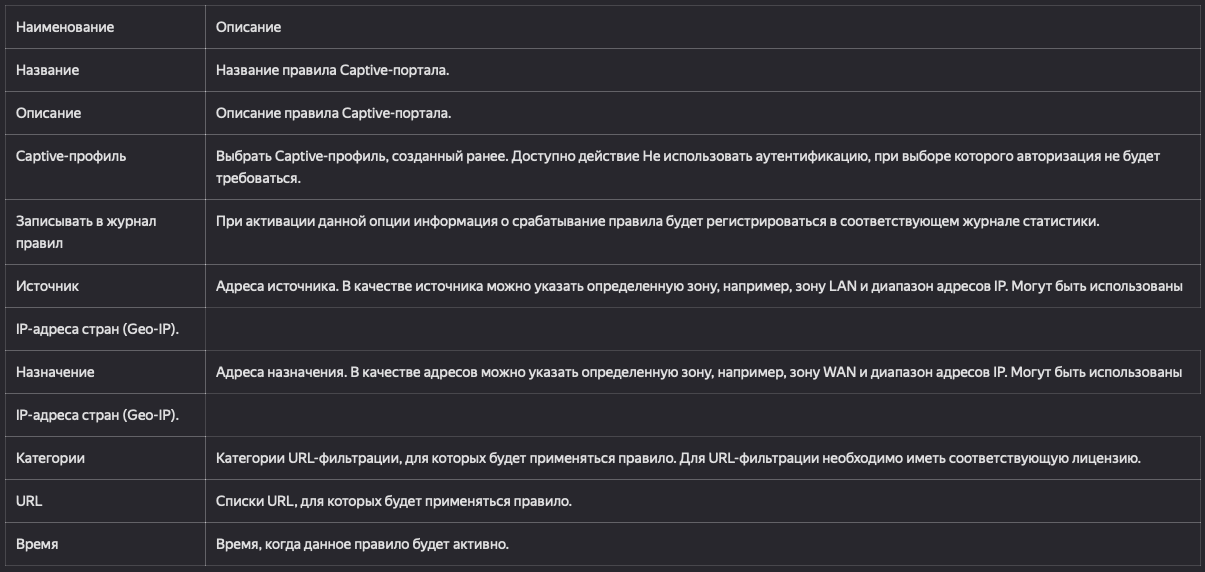

Правило Captive-портала определяет трафик, к которому должны быть применены методы идентификации пользователей, указанные в Captive-профиле. В консоли UserGate в разделе Пользователи и устройства → Captive-портал нажать на кнопку Добавить и создать правило Captive-портала.

Шаг 5. Настроить DNS для доменов auth.captive и logout.captive.

Служебные доменные имена auth.captive и logout.captive используются UserGate для авторизации пользователей. Если клиенты используют в качестве DNS-сервера сервер UserGate, то ничего делать не надо. В противном случае необходимо прописать в качестве IP-адреса для этих доменов IP-адрес интерфейса сервера UserGate, который подключен в клиентскую сеть. Альтернативное решение - настроить параметры Домен auth captive-портала и Домен logout captive-портала.

Чтобы создать Captive-профиль, необходимо в разделе Captive-профили нажать на кнопку Добавить и указать необходимые параметры:

- Идентифицированные пользователи, например, у которых в свойствах пользователя явно указан IP-адрес, идентифицированные с помощью агентов авторизации терминальных серверов или для систем Windows, не авторизуются на Captive-портале. Такие пользователи уже относятся к типу Known users и не требуют дополнительной идентификации.

- Авторизация с помощью Captive-портала возможна только для протоколов HTTP и HTTPS. Например, если вы создали правило межсетевого экрана, разрешающее доступ в интернет по протоколу FTP только для пользователя Known users, то пользователи не смогут получить доступ в интернет по этому протоколу до тех пор, пока они не станут идентифицированными, то есть не запустят у себя браузер и не пройдут авторизацию на Captive-портале.

- Для авторизации пользователей, работающих по протоколу HTTPS, необходимо настроить инспектирование SSL, иначе авторизация работать не будет.

- Если Captive-портал использует метод авторизации Active Directory, то пользователь должен указывать в качестве логина свое доменное имя в формате DOMAIN\username или username@domain.

Настройка Captive-портала сводится к следующим шагам:

Шаг 1. Создать метод авторизации, например, авторизация с помощью домена Active Directory.

В консоли UserGate в разделе Пользователи и устройства → Серверы авторизации нажать на кнопку Добавить и создать сервер авторизации.

Шаг 2. Создать профиль авторизации, в котором указать необходимые методы авторизации.

В консоли UserGate в разделе Пользователи и устройства → Профили авторизации нажать на кнопку Добавить и создать профиль авторизации, используя созданный ранее метод авторизации.

Шаг 3. Создать Captive-профиль, в котором указать необходимые профили авторизации.

В консоли UserGate в разделе Пользователи и устройства → Captive-профили нажать на кнопку Добавить и создать Captive-профиль, используя созданный ранее профиль авторизации.

Шаг 4. Создать правило Captive-портала.

Правило Captive-портала определяет трафик, к которому должны быть применены методы идентификации пользователей, указанные в Captive-профиле. В консоли UserGate в разделе Пользователи и устройства → Captive-портал нажать на кнопку Добавить и создать правило Captive-портала.

Шаг 5. Настроить DNS для доменов auth.captive и logout.captive.

Служебные доменные имена auth.captive и logout.captive используются UserGate для авторизации пользователей. Если клиенты используют в качестве DNS-сервера сервер UserGate, то ничего делать не надо. В противном случае необходимо прописать в качестве IP-адреса для этих доменов IP-адрес интерфейса сервера UserGate, который подключен в клиентскую сеть. Альтернативное решение - настроить параметры Домен auth captive-портала и Домен logout captive-портала.

Чтобы создать Captive-профиль, необходимо в разделе Captive-профили нажать на кнопку Добавить и указать необходимые параметры:

⚠️ Условия, указанные во вкладках правила, применяются согласно логике “И”, то есть требуют совпадения всех указанных условий для того, чтобы правило сработало. Если необходимо использовать логику “ИЛИ”, то это достигается путем создания нескольких правил.

⚠️ Правила применяются в порядке, в котором они отображаются в консоли. Вы можете изменить порядок правил с помощью соответствующих кнопок.

⚠️ При обработке правил применяется только первое сработавшее правило.

⚠️ Правила применяются в порядке, в котором они отображаются в консоли. Вы можете изменить порядок правил с помощью соответствующих кнопок.

⚠️ При обработке правил применяется только первое сработавшее правило.