Сначала одно замечание, из которого будут вытекать особенности: ⚠️ У UserGate нет собственного клиента VPN, поэтому для создания туннелей используется протокол Layer 2 Tunnelling Protocol (L2TP), а для защиты передаваемых данных - протокол IPSec.

Конфигурация сети VPN на UserGate

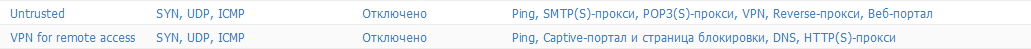

В разделе Сеть → Зоны, в вкладке Контроль доступа необходимо разрешить сервис VPN для зоны, из которой будут подключаться клиенты.

В этом же разделе необходимо создать зону, в которую помещаются клиенты, подключаемые через VPN. Можно использовать уже существующую зону "VPN for remote access".

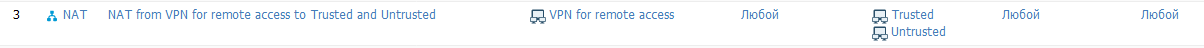

Дальше необходимо разрешить трафик из зоны VPN. Для этого создается в разделе Политики сети правило NAT или можно использовать предустановленное правило NAT from VPN for remote access to Trusted and Untrusted. Оно разрешает трафик из зоны VPN for remote access в зоны Trusted и Untrusted.

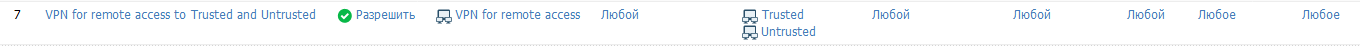

Следующим этапом настройки будет создание правила межсетевого экрана. Для этого в разделе Политики сети можно использовать уже существующее правило VPN for remote access to Trusted and Untrusted или создать свое правило (данное правило должно разрешать прохождения трафика из зоны VPN for remote access в зоны Trusted и Untrusted).

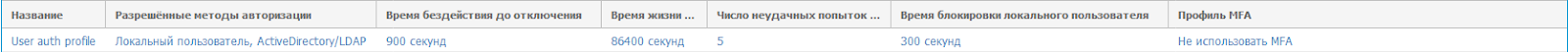

Далее нужно создать профиль авторизации в разделе Пользователи и устройства.

⚠️ Согласно руководству UserGate для авторизации VPN нельзя использовать методы прозрачной авторизации, такие как Kerberos, NTLM, SAML IDP.

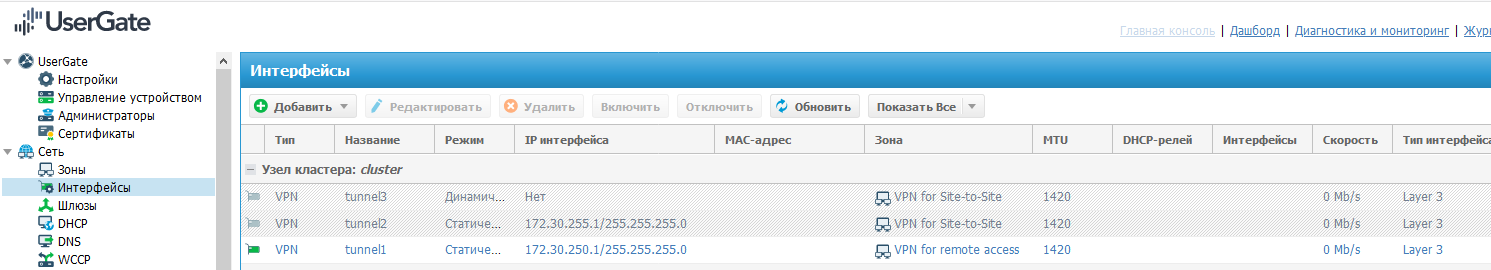

Для VPN нужно создать сетевой интерфейс, для этого нужно перейти в раздел Сеть → Интерфейсы, где по умолчанию уже создан VPN-интерфейс tunnel1, который рекомендовано использовать для Remote access VPN. Его необходимо включить.

Дальше настройка будет просиходить в разделе VPN.

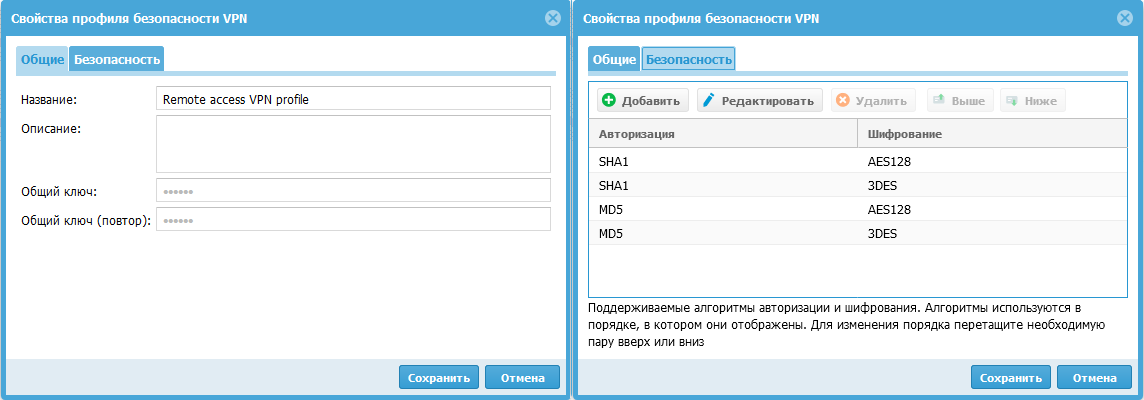

В подразделе Профили безопасности VPN уже есть преднастроенный профиль Remote access VPN profile, на вкладке Общие, после открытия профиля, можно **изменить общий ключ шифрования (Preshared key). На вкладке **Безопасность можно выбрать пары алгоритмов аутентификации и шифрования. Алгоритмы используются в порядке, в котором они изображены (сверху вниз) и при установлении соединения используется первая пара, которую поддерживают сервер и клиент. Алгоритмы авторизации и шифрования приведенные в примере подходят для большинства стандартных клиентов VPN. Допускается иметь несколько профилей и использовать их для построения соединений с разными типами клиентов.

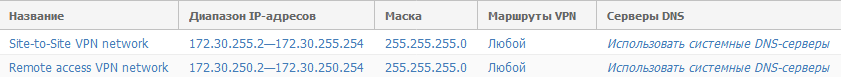

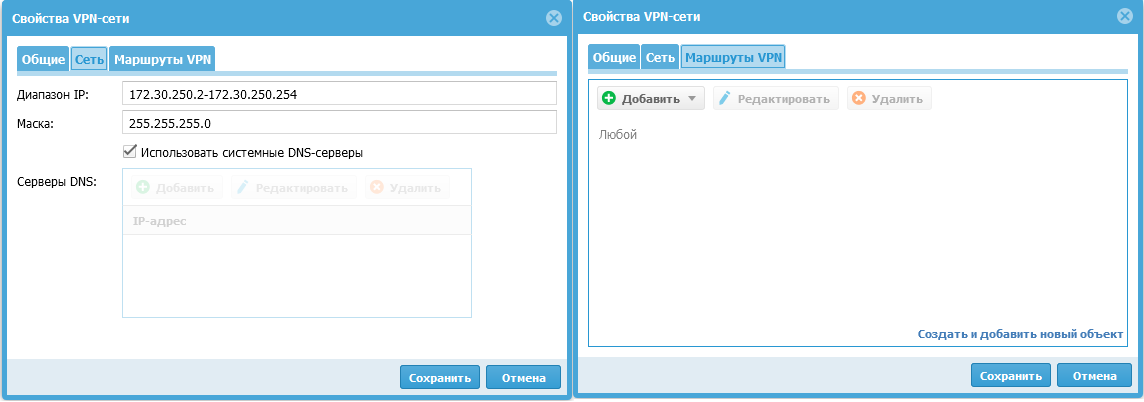

Далее подраздел Сети VPN. Необходимо создать новую сеть VPN, либо меняем имеющуюся Remote access VPN network:

Настроим диапазон IP-адресов, которые будут использованы клиентами. Исключаем из диапазона адреса, которые назначены VPN-интерфейсу, используемые совместно с данной сетью. Также не следует указывать широковещательный адрес.

Можно назначить свои DNS-сервера, которые будут переданы клиенту, или поставить галочку Использовать системные DNS. Во втором случае клиенту будут назначены DNS-серверы, которые использует UserGate.

На вкладке Маршруты VPN указываются маршруты, передаваемые клиенту в виде бесклассовой адресации (CIDR). Например, если указать любой, то весь трафик удаленного пользователя будет уходить в туннель, а потом маршрутизироваться как локальный трафик шлюзом. Если же необходимо пускать трафик только в локальную сеть, то нужно указать здесь эту сеть, а остальной трафик будет идти мимо туннеля.

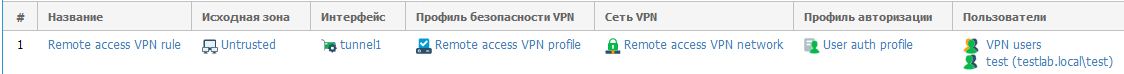

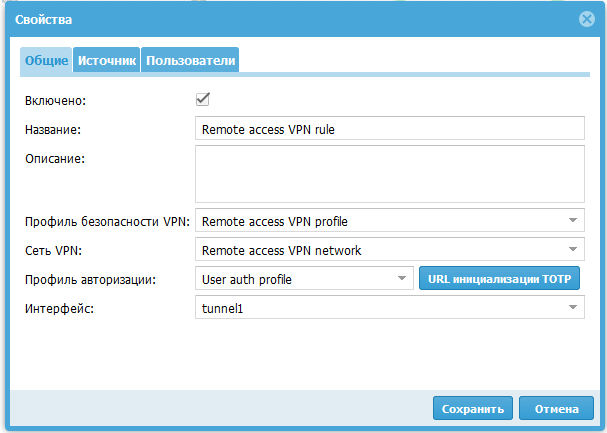

Создавая серверное правило в подразделе Серверные правила используются ранее настроенные сеть VPN, интерфейс VPN и профиль VPN. Также выбираем зону Untrusted, с которой будут подключаться пользователи VPN, профиль авторизации User auth profile и пользователи VPN.

Также, если необходимо настроить MFA TOTP (Time-based One-time Password Algorithm), то здесь же производится первоначальная инициализация TOTP-устройства.

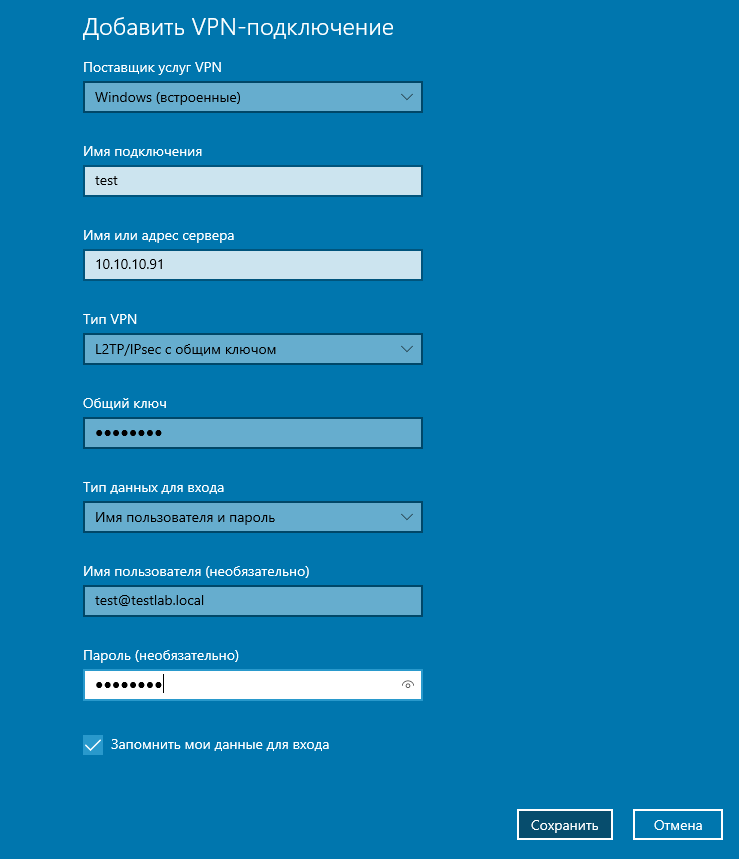

Следующим шагом является настройка VPN клиента на пользовательском компьютере.

Конфигурация клиента VPN

Конфигурация клиента Windows

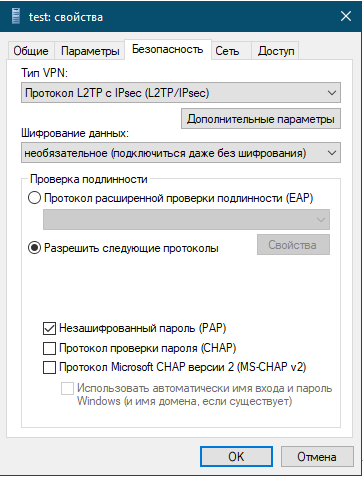

Для Windows 10 настройки представленны на скриншоте.

⚠️ Для подключения используется незашифрованный пароль (PAP). Пароль передается по зашифрованному общим ключом каналу.

Также для корректной работы может потребоваться изменение параметра реестра HKEYLOCALMACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent в соответствии со статьей Microsoft

Конфигурация клиента Linux

Для настройки на Linux клиентах, UserGate предлагает установить дополнительные пакеты network-manager-l2tp и network-manager-l2tp-gnome (второй пакет подойдет для систем с средой рабочего стола Gnome). После этого можно приступить к настройке:

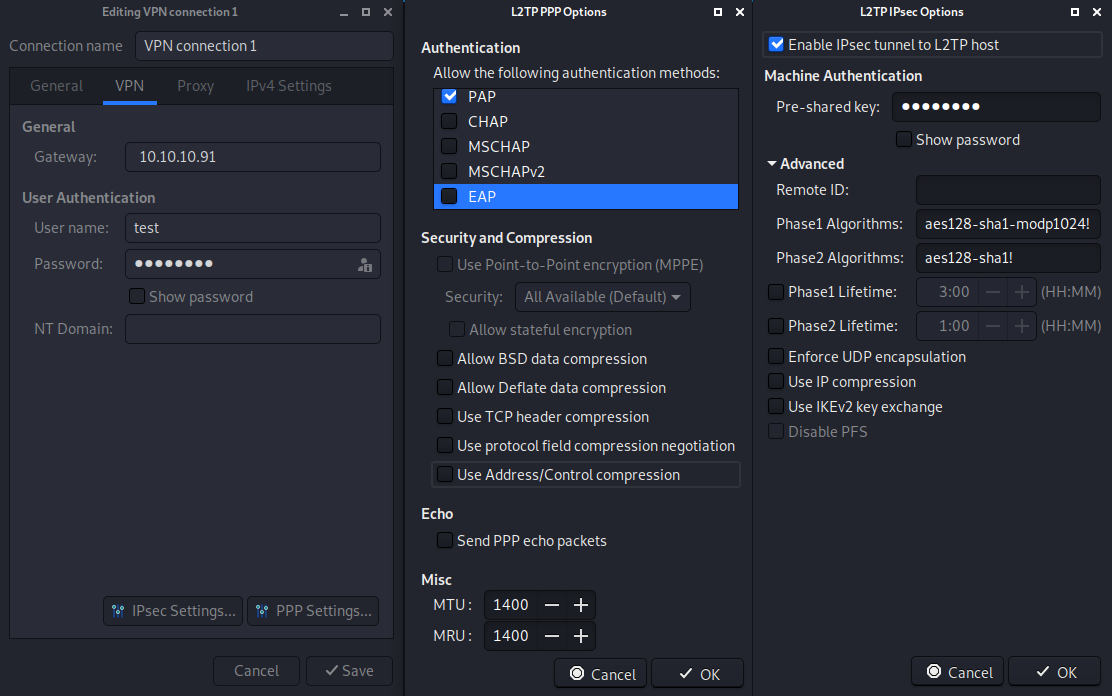

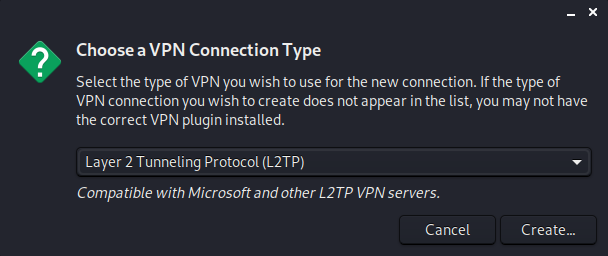

Создаем новое подключение VPN выбрав Layer 2 Tunneling Protocol (L2TP).

После этого настраиваем параметры подключения и указываем данные для аутентификации. В настройках PPP оставляем в качестве метода аутентификации PAP и отключаем все виды компрессии. В настройках IPsec указываем Pre-shared key и указываем следующие параметры:

Phase1 algorithms: aes128-sha1-modp1024!

Phase2 algorithm: aes128-sha1!